はじめに

基礎技術研究部リサーチ・エンジニアの加藤です。

例年夏に開催される Black Hat USA が今年も開催されました。本ブログでも毎年注目発表を紹介しており、本記事では近年注目を集めているプライバシーに関連する発表を紹介します。

Black Hat USA 2023 では、Privacy トラックの発表が 4 つありました。この内、2023 年 8 月末時点で発表スライドやホワイトペーパーが公開されている次の 3 つを取り上げます。

- Know Thy Enemy: The Taxonomies That Meta Uses to Map the Offensive Privacy Space

- The Yandex Leak: How a Russian Search Giant Uses Consumer Data

- Civil Cyber Defense: Use Your Resources to Defend Non-Profits as They Combat Human Trafficking and Subvert Authoritarian Regimes

Know Thy Enemy: The Taxonomies That Meta Uses to Map the Offensive Privacy Space

最初に紹介するのは Meta の Privacy Red Team による、プライバシーに対する攻撃や脆弱性の分類に関する発表です。Meta と言えば、Facebook や Instagram、Threads といった SNS を運営する世界有数の IT 企業であり、膨大な個人情報を管理しています。そういった背景からか、プライバシーに対しては特に力を入れており、昨年の Black Hat USA においてもプライバシーに対する Red Team について発表していました。

この発表では Meta の社内で独自に使われている、プライバシー侵害における戦術をまとめたナレッジベースとプライバシーの脆弱性リストという 2 つの取組みを紹介しています。これらが作られた背景には、MITRE ATT&CK や CWE 、CAPEC といった広く使われている方法が、プライバシーに対しては上手く機能していないという事があります。

発表ではそのような例として次のような場合を挙げています。

以前公開されていたが、現在は公開されていない古いエンドポイントが Internet Archive に残っており、攻撃者がそのデータをダウンロードして攻撃に利用するというケースを考えます。この手順では、現在公開されていることを前提としている MITRE ATT&CK だけでは上手く表現できません。最も近い MITRE ATT&CK の technique も "Search Open Websites/Domains" であり、"Open" という単語が適切とは言えません。他の例として、不十分な匿名化に相当する脆弱性は CWE には存在しない、ということも挙げられています。

本発表で紹介する 2 つの取り組みは、こういった例に対応するため開発されました。これらはそれぞれ次のように呼ばれています。

- Privacy Adversarial Framework (PAF): 攻撃戦術 (TTP) のナレッジベース

- Meta Weakness Enumeration (MWE): 脆弱性のリスト

この 2 つは内容や設計等において違いがあります。そこで、以下ではそれぞれを深掘りして説明します。

Privacy Adversarial Framework (以下、PAF) は MITRE ATT&CK に影響されたプライバシーに対する TTP のナレッジベースです。MITRE ATT&CK と同様のフォーマットで作られており、Tactics の中に Technique があり、場合によっては更にその中に Sub-technique が含まれています。

PAF は Meta 独自のものですが、Meta Research が管理するリポジトリで内容が公開されています。ATT&CK Navigator に対応する形式や、それを Docker で使うための Dockerfile も含まれており、他の組織でも使いやすい形となっています。

後述する MWE と大きく異なる点がプライバシーに特化している点です。発表中では PAF に対して "Privacy-exclusive" 、MWE に対して "Privacy-inclusive" という表現をして区別しています。これはプライバシーが「侵害」という観点で見ると、通常のサイバーセキュリティとは異なる事情があるという事に由来しています。

一般的に、プライバシー侵害の目的はデータの取得だけであり、偵察から始まってエクスプロイトを実行し、目的を達成するようなサイバーキルチェーンを実行する必要は無いことが多いです。また、脅威アクターも悪意のあるハッカーだけではなく、ストーカーや倫理的でない個人情報業者、国民の情報を集めたい独裁政権など多岐に渡ります。このような事情を踏まえて、形式は MITRE ATT&CK を継承しつつ、内容は独自のものとなっています。

もう一方の Meta Weakness Enumeration (以下、MWE) は CWE や CAPEC に影響された脆弱性のリストです。プライバシーに関連する取り組みですが、プライバシーに特化するのではなく既存のリストにプライバシーの項目を含ませるような設計となっています。その理由として、プライバシーにおける弱点や攻撃に対する緩和策は、サイバーセキュリティにおけるそれらと共通することが多い、という事が挙げられています。また、このような設計となっていることで、プライバシー以外の領域においても社内やクライアントに特有の項目をリストに加えることも簡単になります。

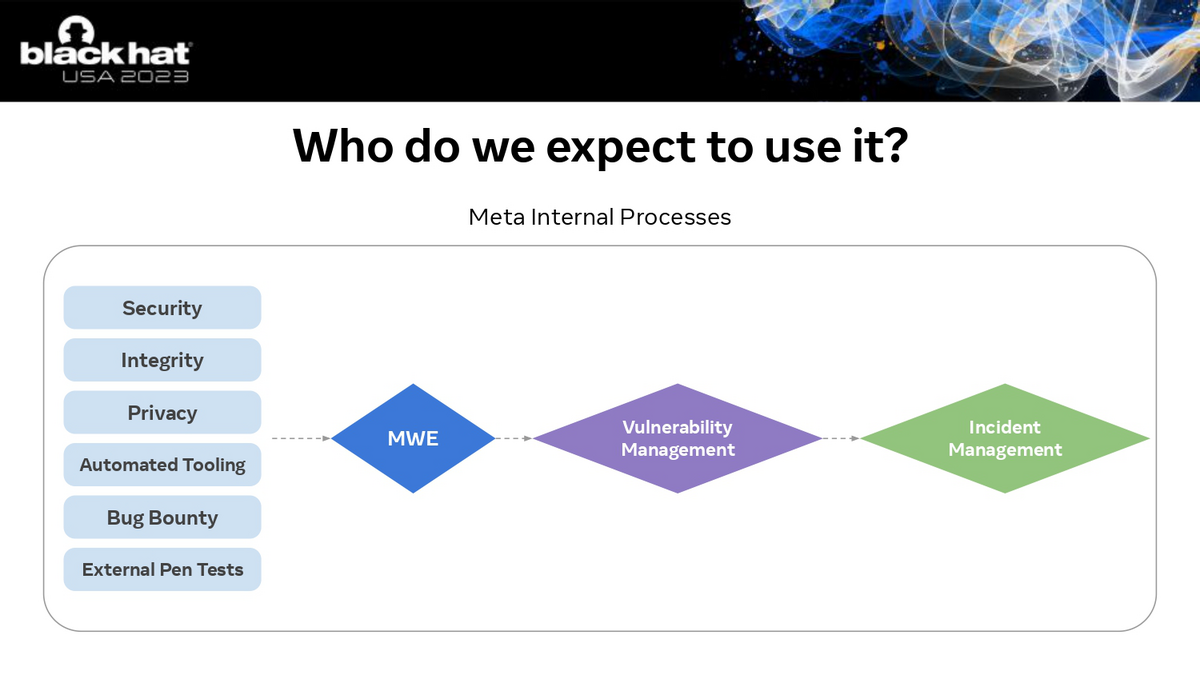

Meta 内部における MWE の運用を説明するために次のスライドを引用します。

Meta の Security, Integrity, Privacy チームだけでなく、ツールやバグバウンティ、外部のペンテスターから送られてきた報告は全て MWE と照合されます。このように、会社に関連する脆弱性を 1 つのシステムにまとめておくことで、異なる部署や立場であっても課題を共有できるといった効果があります。

発表の最後では、これらの手段を Meta 以外の組織で用いることを推奨していました。PAF は前述の通り、ATT&CK Navigator を通して使うことができますし、MWE の対象を包括させるという設計は他の組織でも有効に働くアプローチだと考えられます。社内の取り組みをただ紹介するだけでなくフレームワークとして公開しており、また他の組織でも使いやすい形式なので好感が持てました。

The Yandex Leak: How a Russian Search Giant Uses Consumer Data

続いて紹介する発表は、ロシアの IT 企業 Yandex から流出した、ユーザーデータを収集して解析するプログラムのソースコードを分析した発表です。発表内容の詳細が書かれた Write Up が発表者の所属する CONFIANT から公開されており、本記事ではこちらも参考にしています。

発表を紹介する前に、Yandex がどのような企業であるかについて軽く触れます。Yandex は、ロシアにおける Google あるいは Yahoo のような存在です。Yandex のホームページによれば、ロシアにおける検索エンジン市場において、Yandex は 61% のシェアを占めています。検索エンジンのみならず、フリーメール、地図、配車、オンラインストレージ、スマートフォン関連など様々なサービスを提供しており、膨大な個人情報やプライバシーデータを収集・管理しています。このように、ロシアにおいて Yandex は大きな影響力を持っているという背景を踏まえて、発表を説明します。

2023 年 1 月下旬に、Yandex が運営するサービスのソースコードが流出しました。この事件は外部からのサイバー攻撃ではなく元従業員によるもので、流出したデータもサービスのソースコードだけであり、ユーザーのデータは含まれていませんでした。この発表では、主に Yandex のデータ収集、分析サービスのソースコードを中心にして、そのようなサービスがどのようにデータを扱っているのかを考察しています。

なお、Write Up でも述べられているように、流出したのはソースコードであって git リポジトリのようなバージョン履歴やコードで用いるデータは含まれていません。したがって、ソースコードだけでは推測に過ぎない部分がある事をあらかじめ断っておきます。

発表者が注目した Yandex のソースコードは次の 2 つです。

- Metrika: モバイルアプリや Web サービスのユーザーデータを収集し分析するサービス

- Crypta: Yandex の広告配信で用いられる行動分析ツール

Metrika は Yandex における Google Analytics のようなサービスです。オープンソースの SDK が様々なプラットホーム向けに提供されており、開発者はこれをアプリケーションに組み込むことでユーザーデータの分析結果を得ます。

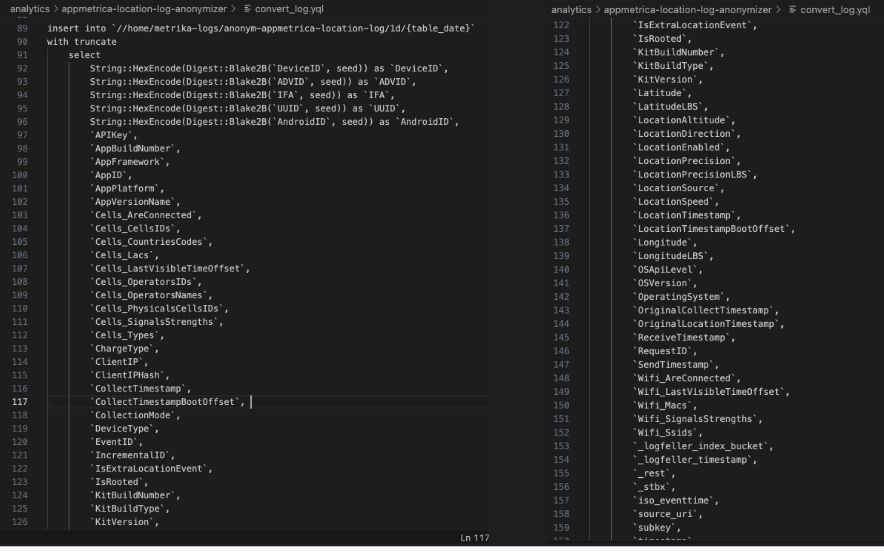

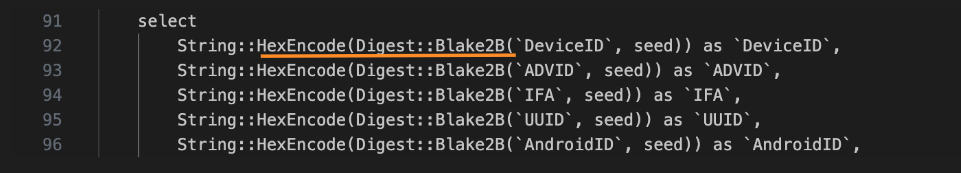

次の図はモバイル向けの SDK から送られてくるデータフィールドの一部を示しています。あくまで一部に過ぎず、実際はより多くの項目が存在します。

発表において特に注目されたのは位置情報に関するフィールドです。緯度経度の他に高度や方向、速度までが収集されます。Metrika のようなツールはアプリケーションの使用者属性を分析することから、このような端末と状況固有の値を集める事は過剰であると発表者は考察しています。

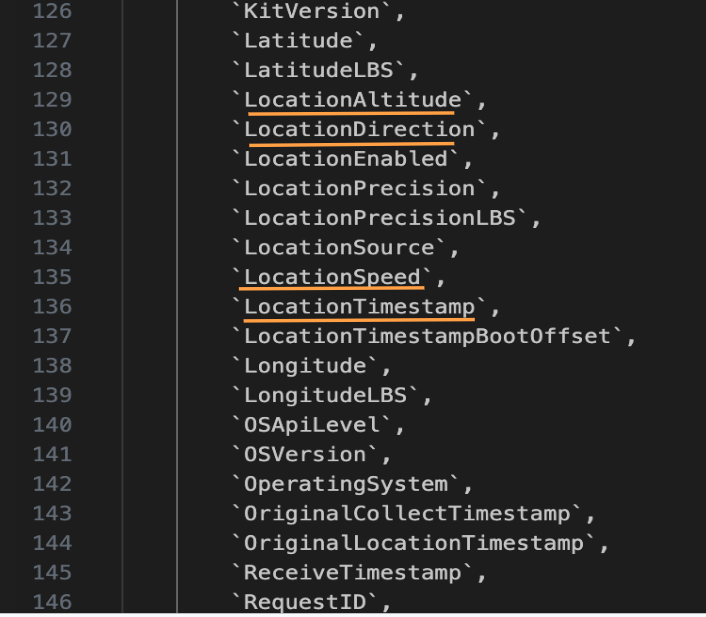

また、送られてきたデータの匿名化に関する懸念点についても触れられています。匿名化を行う際は識別子をハッシュ化して送信、保存するのが通例であり、モバイル向けの SDK から送られてくるデータフィールドの上部でも、各種 ID をハッシュ化していることがわかります。

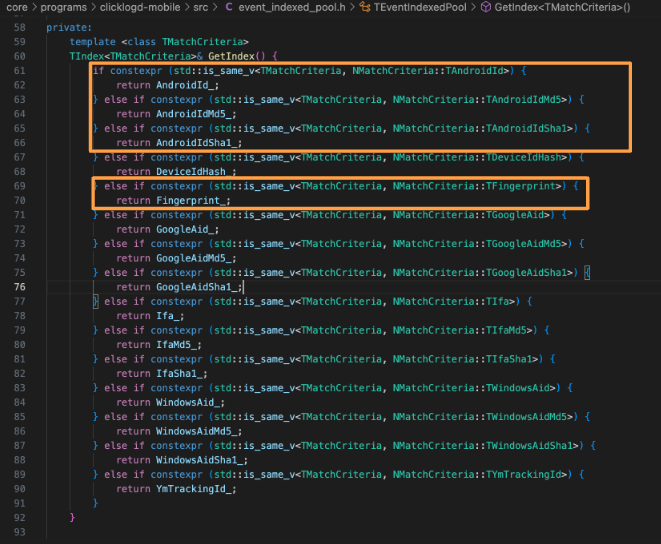

ここで、Metrika 内でクリックイベントを既存のユーザーと結びつけるためのコードを見てみると、照合するための要素として Android の ID とそれのハッシュ値が使われていることがわかります。

このようにハッシュ化されていない値とハッシュ値が混在している事は匿名化としては不適切です。ID がハッシュ化されたイベントとハッシュ化されていないイベントが同じユーザーと結びついた際に、ハッシュ化が意味を成さなくなってしまいます。

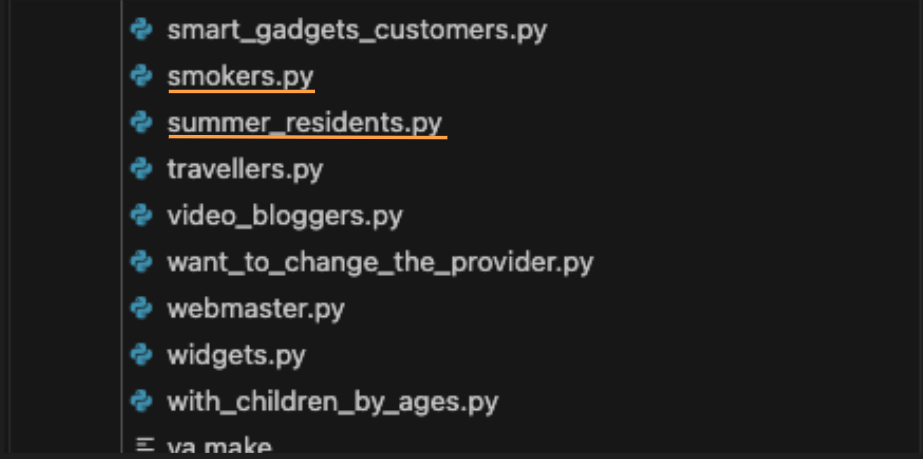

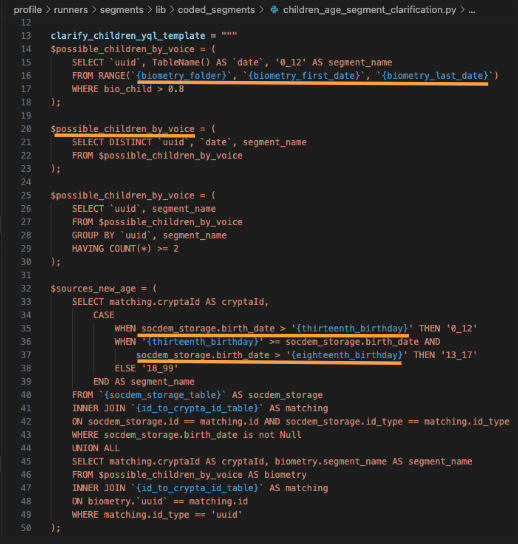

発表中で扱われたもう 1 つのサービスである Crypta は、Yandex のサービスから集められたデータを元に広告セグメントを作成するツールです。各セグメントに対して、それらを作成するコードがソースコード中に含まれています。次に示すソースコードのリストはセグメントの例を示しており、喫煙者 (smokers.py) や避暑客 (summer_residents.py) といったセグメントが確認できます。

Crypta の強力な点は、広範囲に渡るデータとそれを扱うデータ基盤を用いて、様々な分析が出来る点です。発表中では、ソースコードベースで幾つかの例を紹介し、処理や変数名等から何を行っているかを考察していました。その中から、Yandex 製のスマートスピーカーから推測された子供の年齢層を利用しているコードを引用します。発表者は、このコードがスマートスピーカーを使っている世帯のプロフィールを構築して、広告配信に用いていると考察しています。

Metrika と Crypta に対するソースコードの分析を通して、アプリユーザーの分析サービスやターゲティング広告用のツールが、どのようにデータを扱っているのかがわかりました。匿名化が不十分であったり、扱うデータの範囲が広かったり、分析出来ることが多かったりといった懸念点はあるものの、役割を大きく逸脱しているというわけではありません。発表者が問題としているのは、これらのデータや収集、分析ツールが外部の組織へと渡った場合のリスクです。

発表の最後では、ソースコードだけではなくロシア国内における Yandex の現在の状況にも触れて、ユーザーデータを扱うツールやサービスのリスクについて警告しています。現在、Yandex のロシア事業は売却予定であることから、Metrika や Crypta もデータと共に買い手へ渡ると考えられます。発表者はこのような強力なツールと膨大なデータが信頼できない組織の手に渡るリスクを挙げて、「永久に安全なものは無い」という教訓を述べています。

なお、現在の Yandex の状況については、技術的な領域を超えて地政学的な話題を含むため、発表スライドだけでは把握することが難しいです。興味のある方は Write Up や発表に関連する WIRED の記事を読むことをおすすめします。

Civil Cyber Defense: Use Your Resources to Defend Non-Profits as They Combat Human Trafficking and Subvert Authoritarian Regimes

これまでに紹介した 2 つの発表は、いずれもプライバシーに対する攻撃や脅威といった観点から見た発表でした。最後に紹介する発表はそれらとは異なり、自身が持つプライバシーやサイバーセキュリティに関連する技術や知識をどのようにして公共の利益に還元していくかという観点に注目しています。また、発表のメイントラックが Community & Career であることから、他の発表とは毛色が異なっていることも窺えます。データセキュリティに関する話題が多く、発表全体がプライバシーと関係あるわけではありませんが、自分たちでも貢献出来るという意味で有意義な発表と考えご紹介します。

この発表は 2 つの章からなっており、どちらも人権問題に対するサイバーセキュリティ的なアプローチという点が共通ですが、メインの手段が「教育」か「調査」かという点が異なります。

まず、「教育」の取り組みは Citizen Clinic と呼ばれており、非営利団体に対してサイバーセキュリティの面から助言する活動に学生を参加させるものです。発表者はカリフォルニア大学バークレー校において活動と同名の講義を受け持っており、講義の前半では学生に知識や技術を教え、後半では学生が実際のクライアントとミーティングを行い助言する講義となっています。

非営利団体クライアントの例として、人身売買をはじめとした深刻な問題に取り組んでいる団体が挙げられています。世の中には残念なことにこのような団体の活動をよく思わない犯罪者グループや政治団体が存在します。クライアントをそういった敵から守るために、学生がクライアントとやり取りする際には VPN 接続を利用するといった、高度なセキュリティ対策を講じており、プライバシー保護も徹底されています。発表で紹介された使用ツールの中には Brave ブラウザーや Privacy Badger のようなターゲット広告をブロックするものが使われていました。

さらに、大学関係者向けに Cybersecurity Clinic の運営についても説明しています。2023 年 6 月に Google と Consortium of Cybersecurity Clinics によって基金が立ち上がった事を引用し、Clinic を始める事に対して "Perfect timing!" と述べています。大学が Cybersecurity Clinic の運営をしたい場合は、この基金を通じて最大 100 万ドルの支援を受ける事ができるそうです。

もう一方の「調査」の取り組みは Traverse Project と呼ばれており、このプロジェクトでは OSINT で用いられるツールの開発者と提携し、人身売買に関する情報を集めてそのネットワークを特定しています。その結果が法執行機関に提供される形で、犯罪ネットワークの撲滅に貢献しています。この取り組みでは人身売買に対する調査に加えて、青少年に対する啓発も行っています。

注目すべきは提携している開発者や団体の数です。有名な OSINT ツールである Maltego をはじめとして以下の団体がこのプロジェクトのパートナーとなっています。

以上、2 つの取り組みを通して、データセキュリティやプライバシーの知識と技術を社会に還元する例を紹介しました。情報化が進むにつれて扱うデータが増える中、これらの領域は決して技術者や専門家だけのものではなくなっており、特に前者の Cybersecurity Clinic は一般の学生が参加しています。この発表のタイトルに "Civil" という単語が入っているように、一般市民がこのような取り組みに参加出来る社会を目標としていることが伝わってくる発表でした。

おわりに

Black Hat USA 2023 におけるプライバシーに関連する発表を 3 つ紹介しました。Exploit Development トラックのような他の分野に比べると、技術的に高度なトピックは扱われていませんが、その分多くの人々に関連する発表であったと考えています。紹介した発表を通して、自身や組織、普段使用しているサービスのプライバシーについて考える機会になれば幸いです。

また、今回取り上げた Privacy トラック以外の発表についても、発表資料がアップロードされています。発表一覧から全ての発表を参照できますので、ぜひ一度チェックしてみてください。

エンジニア募集

FFRIセキュリティではサイバーセキュリティに関する興味関心を持つエンジニアを募集しています。 採用に関しては採用ページをご覧ください。